Masovna Android kampanja oglašivačke prevare, nazvana “SlopAds”, razbijena je nakon što je 224 zlonamjernih aplikacija sa Google Play prodavnice korišćeno za generisanje 2,3 milijarde zahtjeva za reklame dnevno.

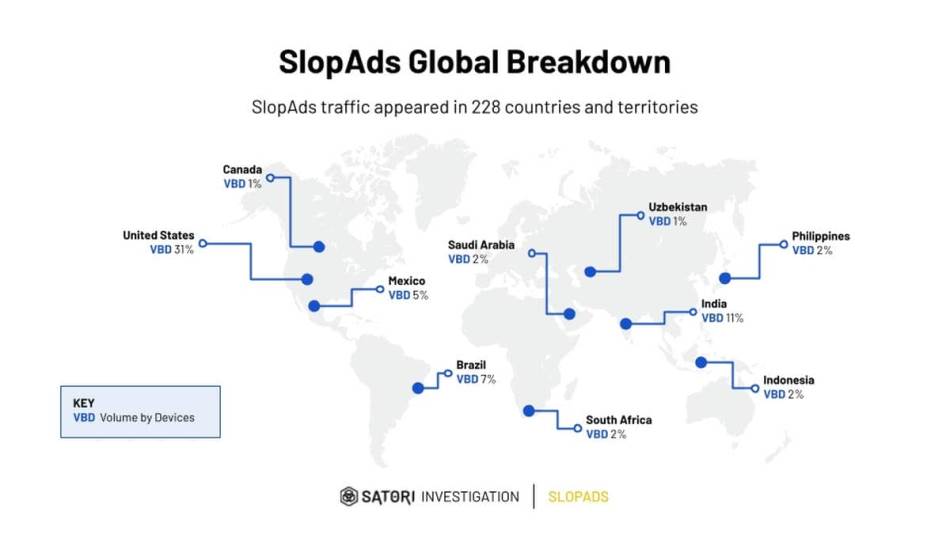

Kampanju oglašivačke prevare otkrio je HUMAN-ov Satori Threat Intelligence tim, koji je izvijestio da su aplikacije preuzete više od 38 miliona puta i da su koristile maskiranje koda i steganografiju kako bi od Google-a i bezbjednosnih alata prikrile zlonamjerno ponašanje.Kampanja je bila globalna, jer su korisnici instalirali aplikacije u 228 zemalja, a SlopAds saobraćaj je činio 2,3 milijarde zahtjeva za reklame svakoga dana. Najveća koncentracija prikaza oglasa poticala je iz SAD (30%), Indije (10%) i Brazila (7%).

„Istraživači su ovu operaciju nazvali ‘SlopAds’ zato što aplikacije povezane sa prijetnjom djeluju kao masovno proizvedene, u stilu ‘AI Slop-a’, ali i kao aluzija na kolekciju AI aplikacija i servisa koje su napadači držali na svom C2 serveru“, objašnjava HUMAN Security.

SlopAds kampanja oglašivačke prevare

Prevara sa oglasima sadržavala je više taktika i nivoa izbjegavanja, a sve kako bi se spriječilo otkrivanje tokom Google-ovog pregleda aplikacija i od strane bezbjednosnog softvera.

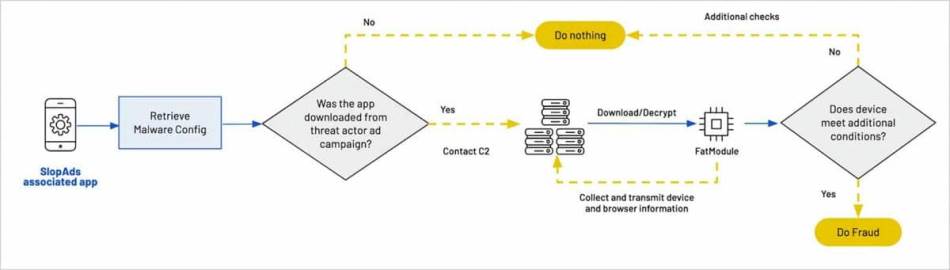

Ako bi korisnik instalirao SlopAd aplikaciju organski, preko Play prodavnice, bez dolaska sa jedne od prevarantskih reklama, aplikacija bi se ponašala normalno i obavljala obećane funkcije kao i svaka druga.

Međutim, ako bi se utvrdilo da je aplikacija instalirana nakon što je korisnik kliknuo na jednu od reklamnih kampanja aktera, softver bi koristio “Firebase Remote Config” da preuzme enkriptovan konfiguracioni fajl koji je sadržavao URL-ove za zlonamjerni modul oglašivačke prevare, servere za preusmjeravanje klikova i JavaScript kod.

Zatim bi aplikacija provjeravala da li je instalirana na uređaju pravog korisnika, a ne na uređaju istraživača ili bezbjednosnog softvera.

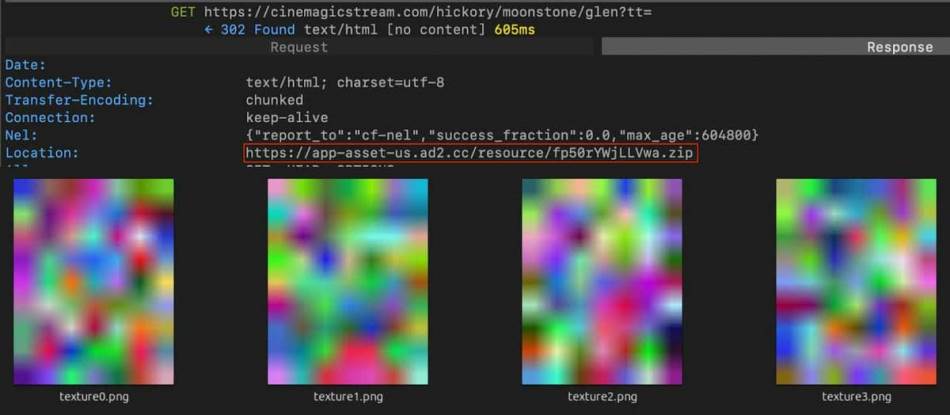

Ako bi aplikacija prošla ove provjere, preuzimala bi četiri PNG slike koje su koristile steganografiju za skrivanje dijelova malicioznog APK fajla, koji je korišćen za pokretanje kampanje oglašivačke prevare.

Kada bi FatModule bio aktiviran, koristio bi skrivene WebView komponente za prikupljanje podataka o uređaju i pregledaču, a zatim bi odlazio na prevarantske domene koje su kontrolisali napadači, piše Bleeping Computers.

Ovi domene su se predstavljali kao sajtovi za vijesti i gejming, neprekidno prikazujući reklame kroz skrivene WebView ekrane kako bi generisali više od 2 milijarde lažnih prikaza i klikova dnevno, čime su napadači ostvarivali prihod.

HUMAN Security kaže da je infrastruktura kampanje uključivala brojne komandno-kontrolne servere i više od 300 povezanih promotivnih domena, što sugeriše da su akteri planirali širenje operacije i van inicijalno identifikovanih 224 aplikacija.

Google je od tada uklonio sve poznate SlopAds aplikacije iz Play prodavnice, a Android-ov Google Play Protect je ažuriran da upozori korisnike da obrišu aplikacije ukoliko se još nalaze na uređajima.

Preporučeno

Međutim, HUMAN upozorava da sofisticiranost ove prevarantske kampanje ukazuje na to da će akteri vjerovatno prilagoditi svoj plan i pokušati ponovo u nekim budućim napadima.fistr